高级域渗透技术之传递哈希已死-LocalAccountTokenFilterPolicy万岁

大约三年前,我写了一篇名为"传递哈希已死: 长久的哈希传递方法介绍"的文章,详细阐述了微软 KB2871997补丁的一些操作含义。 在安全建议中有一句特别的话,"这个功能的改变包括:

如何在Labeless的帮助下,全方位解析LockPoS恶意软件

Labeless是一个用于IDA和流行调试器的插件,是研究人员工具包中一个非常宝贵的工具。Labeless的介绍Labeless是一个用于IDA和流行调试器的插件,你可以点此下载。Labeless允许我们在

模糊测试基础指南(上)

介绍了关于模糊测试的基础知识,以及几种模糊测试工具,并由以下三个部分阐述一些最新的关于fuzzing技术的资讯。第一部分主要介绍高级模糊测试技术。简要地讨论了使用模糊测试的情景

The inception bar:一种新型网络钓鱼手段

欢迎来到世界第七大银行汇丰银行的官网hsbc com!好吧,相信大家都立马反应过来,汇丰银行的首页是不可能会放上我的照片。所以上面图片中的网站并不是hsbc com,而是我自己的网站ja

靶机渗透三部曲——W34KN3SS+myhouse7+Casino Royale

本文对三个web靶机进行渗透分析,由易到难,循序渐进,分享出来,共同交流学习。W34KN3SS靶机地址:Download靶机直接扔到vmware里,然后查看目标靶机IP地址信息:上nmap查看靶机所开

恶意SDK无感刷百度广告,数千款APP植入影响千万用户

一、概要2018年4月,腾讯安全曝光了寄生推,揭开了流量黑产的面纱,让大众了解到黑产正逐步隐藏到幕后,通过伪装正规SDK的方式,借助大众开发者触达用户,然后动态下发指令,通过恶

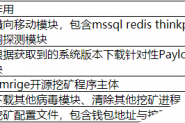

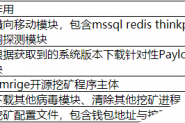

linux挖矿病毒DDG改造后重出江湖蔓延Windows平台

背景概述近日,深信服安全团队捕获一枚Linux、windows双平台的挖矿病毒样本,通过安全人员分析确认,该木马是通过redis漏洞传播的挖矿木马DDG的最新变种,使用当前最新的go语言1 10

微软Live Tile Service攻击POC

安全研究人员Hanno Böck发现微软无法控制用于传递内容到Windows Live Tiles(又称为Windows Start Screen tiles,Windows开始屏幕平铺)的子域。Live Tiles服务是Windo

防代码泄漏的监控系统架构与实践

0×01 概要代码资源是组织的核心资源,对于敏感的代码是不希望流传到外部的,但由于各种原因还是有资源泄露出去, 对于泄露的原因先不论,因为相对比较难避免,但我们可以通

恶意软件分析资源集合

前言大家都知道,成为一名优秀的恶意软件分析人员,需要具备各种技术以及丰富的知识,仅仅研究恶意软件分析这一个方向肯定是远远不够的。因此,大家可能会在各种恶意软件分析论坛上

从源码层面看一款精致的病毒软件应具备哪些特质

一、前言说起来也比较久了,故事起源于去年11月份,我在公司办公环境搭建了一个dvwa的靶场环境,用于web漏洞的测试,不经意的发现access log日志增长迅速,查看之后吓出一身冷汗。

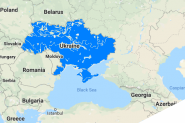

浅析某针对乌克兰国防和经济部门的大规模钓鱼事件

石楠花开前,小河西村检测到多起针对乌克兰国防和经济部门的攻击事件。在短暂的分析之后,我们惊讶地发现这是一起持续且大规模的网络间谍活动,乌克兰是主要的受害国。在早起的公开

终端安全产品存在远程命令注入风险,看我如何测试

前言近期,我们在一款热门的终端安全产品(Heimdal Thor)中发现了一个命令注入漏洞,通过利用该漏洞,将导致产品以及客户PC暴露在安全风险之中。但是在我们上报漏洞之后,Heimdal

新型赌博黑产攻击肆虐网吧:LOL博彩引流&棋牌盗号

黑产利用QQ空间来进行群发广告进行导流的情况,想必大家都已见过,但对于单纯的发布引流广告带来的收益,他们似乎并不满足。近期,毒霸捕风威胁感知系统监控到一款针对在线棋牌游戏

Rootkit隐藏进程和端口检测

一、引言Rootkit是一种特殊的恶意软件,它的功能是在安装目标上隐藏自身及指定的文件、进程和网络链接等信息,比较多见到的是Rootkit一般都和木马、后门等其他恶意程序结合使用。例

“速浪”家族构建VPN暗刷网络,百万用户遭遇安全危机

一、背景概述速浪家族从2014年开始一直是国内活跃流氓软件的佼佼者,其早期关联变种还包括稻草人家族、考拉家族等,该系列家族除了强锁主页、静默推广、强制弹窗等常见流氓行为外,

LAZARUS APT利用恶意word文档攻击MAC用户

上个月,Kaspersky研究人员发布报告称Lazarus APT组织Lazarus进军macOS平台和加密货币行业。Lazarus APT组织又称为Hidden Cobra,是来自朝鲜的APT组织,该组织长期对韩国、美国进

Bash实现快速端口识别与服务监控

一、背景关于端口识别与服务监控问题,早有大牛提供过masscan扫端口+nmap扫服务思路。但在亲自实践过程中,发现最致命的问题是nmap扫描速度太慢,导致无法接受这个扫描时长,尤其是

Lynis 2.7.3:一款针对Unix和Linux系统的多功能安全审计工具

Lynis是一款开源安全审计工具,广大系统管理员、安全专家和审计人员都可以利用该工具来对Linux以及类Unix系统进行安全审计。该工具可直接在测试主机上运行,而且跟常规漏洞扫描工具

从攻击者角度重新思索inotity API的利用方式

我们以往在看inotify API的使用的时候,关注点都放在防护端,比如在入侵事件发生后IT管理员用来监控文件或者目录的改变来辅助排查入侵事件。本文我们将重点放在攻击方,让你熟悉in

针对智能超市摄像头的攻击链分析

伴随着数字化浪潮在智能超市的应用,越来越多的线下门店都开始使用智能系统,包括:人脸识别系统、小程序商城、会员营销系统、以及支付平台。人脸识别,可以帮助商家识别vip用户,识

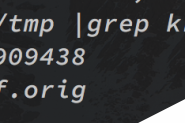

端口扫描系统实践心得

端口扫描对任何一名网络安全从业者来说都不陌生,但作为一名小白,在甲方做扫描系统时踩了不少坑,在网络上找相关资料时没有发现太多相关的文章,于是想写下本文和大家分享一下

IoT-Home-Guard:一款可检测物联网设备中恶意行为的工具

本文介绍一款名叫IoT-Home-Guard的安全检测工具,广大研究人员可使用该工具来检测物联网设备中的恶意行为。IoT-Home-GuardIoT-Home-Guard这款软件不仅可以帮助用户发现智能家居设备

Linux 服务器挖矿事件跟踪与修复建议

根据对近期入侵事件排查,大约80%为公有云挖矿事件。而且目前挖矿软件会集中在公有云物理机、GPU主机以及高CPU的云主机上,最终导致公有云底层物理机资源分配紧张,影响到营收。在此

Windows漏洞利用技巧:滥用用户模式调试器

最近,我一直在研究如何为NtObjectManager添加本地用户模式调试器支持。每当我添加一个新功能时,我都必须进行一些研究和逆向工程工作,以更好的理解其具体的工作方式。在这种情况下

一步步绕过Windows域中的防火墙获取支付卡敏感数据

在本文中我将详细介绍如何绕过防火墙,进入CDE(持卡人数据环境,代表存储、处理和传输支付卡敏感数据的计算机环境),最终提取信用卡数据。一般来说,如果你要存储、传输或处理

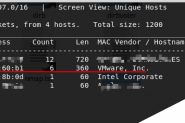

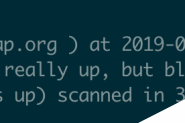

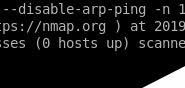

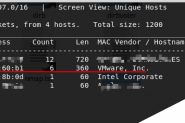

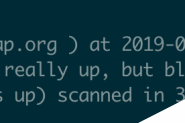

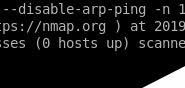

Nmap在VMware NAT网络下探测主机存活误报的分析

起因昨天,在某安全交流群,看到关于Nmap扫描的讨论,对一个段做主机存活扫描,发现主机全部存活。扫描源主机是安装在虚拟机上的Kali,网络连接为NAT模式,使用-sP参数对192 168 0

一文彻底搞懂安卓WebView白名单校验

近两年公司端侧发现的漏洞很大一部分都出在WebView白名单上,针对这类漏洞安全编码团队也组织过多次培训,但是这种漏洞还是屡见不鲜。下面本人就结合产品中容易出现问题的地方,用实

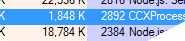

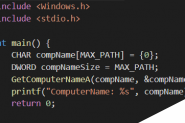

渗透测试中的Node.js——Downloader的实现

Node js是一个基于Chrome V8引擎的JavaScript运行环境,使用了一个事件驱动、非阻塞式I O的模型,使其轻量又高效。我最近在一篇文章中学到了利用Node js绕过主动防御的技巧,于是对

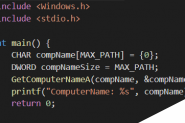

Windows x86 Shellcode开发:寻找Kernel32.dll地址

针对一个已经学习了Linux Shellcode开发,并开始在Windows上尝试的研究人员来说,这一过程可能要比想象的更加艰难。Windows内核与Linux完全不同。尽管如此,但Linux内核要比Window