赛门铁克2019年互联网安全威胁报告:数据篇

在赛门铁克《互联网安全威胁报告》中,对2018年全球威胁活动、网络犯罪趋势和攻击者动机进行了深入剖析,提出了自己的最新见解。其中,分析数据来自全球最大的民用威胁情报网络,即

聊聊AWD攻防赛流程及准备经验

AWD(Attack With Defense,攻防兼备)模式是一个非常有意思的模式,你需要在一场比赛里要扮演攻击方和防守方,攻者得分,失守者会被扣分。也就是说,攻击别人的靶机可以获取 Flag

黑客需要身兼几种计算机语言

有一点可以肯定的是,黑客都身兼多种计算机语言的。并且,黑客至少应该精通Python、Java、C C++、Perl和LISP共五种计算机语言。这五种计算机语言分别代表着编程的不同思路和方法。P

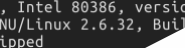

高级ROP:Ret2dl_resolve技术详解

概述:一道简单的pwn题引出的一种构造非常复杂ROP技巧—ret2dl_resolve。本文将从原理的角度,解析ELF文件以及其延迟绑定的原理,深入解析这一种技术。题目来源->19年全国大学上信息

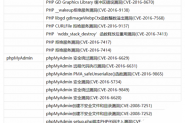

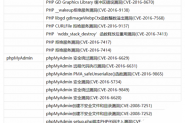

如何打造自己的PoC框架——Pocsuite3:使用篇

相比于无聊的用法介绍,我更想说一下Pocsuite3为什么会有这些功能以及是如何实现的。如果你也想制造一款类似的工具,Pocsuite3的一些思想或许能够帮助到你。本文同时也是记录Pocsui

红蓝对抗基础设施架构设计Wiki(上)

此Wiki的目的是为渗透测试人员提供用于设置弹性Red Team基础架构的资源。这是为了补充Steve Borosh(@424f424f)和Jeff Dimmock(@bluscreenofjeff) BSides NoVa 2017演讲Doomsd

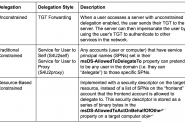

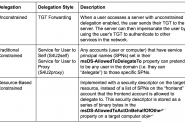

域渗透之在活动目录中搜寻: 不受限制的委派和林信任

在本文中,我将针对威尔的文章中解释的攻击变量提供初步的侦查指导,主要关注一些通常由强制机器帐户认证方法生成的安全事件。 我还会提供一些具体的指标,说明 Rubeus 监控

后渗透工具Koadic实战

渗透测试大致可以分为以下五个阶段:侦察、扫描、获得访问权限、维护访问 持久性、数据渗漏。Koadic是发布于DEFCON上的一个后渗透工具,它可用于以上列举的最后两个阶段,即权限维持

LAPSToolkit:一款功能强大的LAPS环境安全审计与渗透测试工具

今天给大家介绍的是一款名叫LAPSToolkit的工具,广大研究人员可以利用该工具来对LAPS环境进行安全审计或渗透测试。何为LAPS?LAPS(Microsoft LocalAdministrator Password Solu

等保2.0将至,解读新标准的变化

中央网络安全和信息化领导小组提出:没有网络安全就没有国家安全,没有信息化就没有现代化,中国要由网络大国走向网络强国。首先,我们来看一下近几年来国家层面网络安全工作的开展

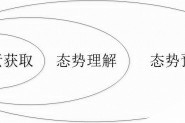

威胁情报在态势感知系统中的一种落地尝试

在态势感知火热、威胁情报赚足眼球的今天,这两个信息安全领域当红小生发生碰撞,会产生怎样的火花呢?下面我根据手头上的项目,介绍一种威胁情报在态势感知系统中的落地方案,为大

提高全员安全意识的6个方向

很多企业安全部门可能因为将预算和资源都投入到软 硬件安全解决方案的采购与部署,侧重技防,而选择性忽略或者根本没有更多预算投入人防。实际上人防与技防处于同等重要的位置,基于

《权力的游戏》相关的网络钓鱼及避免方法

虽然现在即将夏日炎炎,但《权力的游戏》第八季的到来却能够让各位权游铁粉感受到凛冬终至的气息!目前,权游第八季的第一级已经播出,可能很多权游粉丝想的是养肥了再杀,但大部分

Flashmingo:SWF文件自动化分析工具

flashmingo是FireEye最新发布的一个用于自动分析SWF文件的框架。它可以自动对可疑的Flash文件进行分类,并进一步的指导分析过程。Flashmingo可作为独立的工具,也可以作为库的一部分

生产环境中的合规检查

在各级政务单位大力建设政务云、城市云的背景下,等保合规成为了购买安全产品的刚性需求。对应最新出台的等保v2 0,无论是从网络层面、主机层面都做了详细的规定。那么如何建设一套

高级域渗透技术之传递哈希已死-LocalAccountTokenFilterPolicy万岁

大约三年前,我写了一篇名为"传递哈希已死: 长久的哈希传递方法介绍"的文章,详细阐述了微软 KB2871997补丁的一些操作含义。 在安全建议中有一句特别的话,"这个功能的改变包括:

如何在Labeless的帮助下,全方位解析LockPoS恶意软件

Labeless是一个用于IDA和流行调试器的插件,是研究人员工具包中一个非常宝贵的工具。Labeless的介绍Labeless是一个用于IDA和流行调试器的插件,你可以点此下载。Labeless允许我们在

模糊测试基础指南(上)

介绍了关于模糊测试的基础知识,以及几种模糊测试工具,并由以下三个部分阐述一些最新的关于fuzzing技术的资讯。第一部分主要介绍高级模糊测试技术。简要地讨论了使用模糊测试的情景

The inception bar:一种新型网络钓鱼手段

欢迎来到世界第七大银行汇丰银行的官网hsbc com!好吧,相信大家都立马反应过来,汇丰银行的首页是不可能会放上我的照片。所以上面图片中的网站并不是hsbc com,而是我自己的网站ja

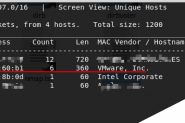

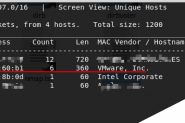

靶机渗透三部曲——W34KN3SS+myhouse7+Casino Royale

本文对三个web靶机进行渗透分析,由易到难,循序渐进,分享出来,共同交流学习。W34KN3SS靶机地址:Download靶机直接扔到vmware里,然后查看目标靶机IP地址信息:上nmap查看靶机所开

恶意SDK无感刷百度广告,数千款APP植入影响千万用户

一、概要2018年4月,腾讯安全曝光了寄生推,揭开了流量黑产的面纱,让大众了解到黑产正逐步隐藏到幕后,通过伪装正规SDK的方式,借助大众开发者触达用户,然后动态下发指令,通过恶

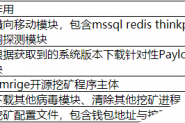

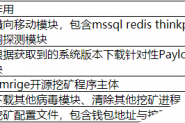

linux挖矿病毒DDG改造后重出江湖蔓延Windows平台

背景概述近日,深信服安全团队捕获一枚Linux、windows双平台的挖矿病毒样本,通过安全人员分析确认,该木马是通过redis漏洞传播的挖矿木马DDG的最新变种,使用当前最新的go语言1 10

微软Live Tile Service攻击POC

安全研究人员Hanno Böck发现微软无法控制用于传递内容到Windows Live Tiles(又称为Windows Start Screen tiles,Windows开始屏幕平铺)的子域。Live Tiles服务是Windo

防代码泄漏的监控系统架构与实践

0×01 概要代码资源是组织的核心资源,对于敏感的代码是不希望流传到外部的,但由于各种原因还是有资源泄露出去, 对于泄露的原因先不论,因为相对比较难避免,但我们可以通

恶意软件分析资源集合

前言大家都知道,成为一名优秀的恶意软件分析人员,需要具备各种技术以及丰富的知识,仅仅研究恶意软件分析这一个方向肯定是远远不够的。因此,大家可能会在各种恶意软件分析论坛上

从源码层面看一款精致的病毒软件应具备哪些特质

一、前言说起来也比较久了,故事起源于去年11月份,我在公司办公环境搭建了一个dvwa的靶场环境,用于web漏洞的测试,不经意的发现access log日志增长迅速,查看之后吓出一身冷汗。

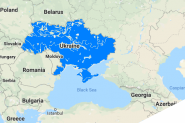

浅析某针对乌克兰国防和经济部门的大规模钓鱼事件

石楠花开前,小河西村检测到多起针对乌克兰国防和经济部门的攻击事件。在短暂的分析之后,我们惊讶地发现这是一起持续且大规模的网络间谍活动,乌克兰是主要的受害国。在早起的公开

终端安全产品存在远程命令注入风险,看我如何测试

前言近期,我们在一款热门的终端安全产品(Heimdal Thor)中发现了一个命令注入漏洞,通过利用该漏洞,将导致产品以及客户PC暴露在安全风险之中。但是在我们上报漏洞之后,Heimdal

新型赌博黑产攻击肆虐网吧:LOL博彩引流&棋牌盗号

黑产利用QQ空间来进行群发广告进行导流的情况,想必大家都已见过,但对于单纯的发布引流广告带来的收益,他们似乎并不满足。近期,毒霸捕风威胁感知系统监控到一款针对在线棋牌游戏

Rootkit隐藏进程和端口检测

一、引言Rootkit是一种特殊的恶意软件,它的功能是在安装目标上隐藏自身及指定的文件、进程和网络链接等信息,比较多见到的是Rootkit一般都和木马、后门等其他恶意程序结合使用。例