新型赌博黑产攻击肆虐网吧:LOL博彩引流&棋牌盗号

黑产利用QQ空间来进行群发广告进行导流的情况,想必大家都已见过,但对于单纯的发布引流广告带来的收益,他们似乎并不满足。近期,毒霸捕风威胁感知系统监控到一款针对在线棋牌游戏

Rootkit隐藏进程和端口检测

一、引言Rootkit是一种特殊的恶意软件,它的功能是在安装目标上隐藏自身及指定的文件、进程和网络链接等信息,比较多见到的是Rootkit一般都和木马、后门等其他恶意程序结合使用。例

“速浪”家族构建VPN暗刷网络,百万用户遭遇安全危机

一、背景概述速浪家族从2014年开始一直是国内活跃流氓软件的佼佼者,其早期关联变种还包括稻草人家族、考拉家族等,该系列家族除了强锁主页、静默推广、强制弹窗等常见流氓行为外,

LAZARUS APT利用恶意word文档攻击MAC用户

上个月,Kaspersky研究人员发布报告称Lazarus APT组织Lazarus进军macOS平台和加密货币行业。Lazarus APT组织又称为Hidden Cobra,是来自朝鲜的APT组织,该组织长期对韩国、美国进

Bash实现快速端口识别与服务监控

一、背景关于端口识别与服务监控问题,早有大牛提供过masscan扫端口+nmap扫服务思路。但在亲自实践过程中,发现最致命的问题是nmap扫描速度太慢,导致无法接受这个扫描时长,尤其是

Lynis 2.7.3:一款针对Unix和Linux系统的多功能安全审计工具

Lynis是一款开源安全审计工具,广大系统管理员、安全专家和审计人员都可以利用该工具来对Linux以及类Unix系统进行安全审计。该工具可直接在测试主机上运行,而且跟常规漏洞扫描工具

从攻击者角度重新思索inotity API的利用方式

我们以往在看inotify API的使用的时候,关注点都放在防护端,比如在入侵事件发生后IT管理员用来监控文件或者目录的改变来辅助排查入侵事件。本文我们将重点放在攻击方,让你熟悉in

针对智能超市摄像头的攻击链分析

伴随着数字化浪潮在智能超市的应用,越来越多的线下门店都开始使用智能系统,包括:人脸识别系统、小程序商城、会员营销系统、以及支付平台。人脸识别,可以帮助商家识别vip用户,识

端口扫描系统实践心得

端口扫描对任何一名网络安全从业者来说都不陌生,但作为一名小白,在甲方做扫描系统时踩了不少坑,在网络上找相关资料时没有发现太多相关的文章,于是想写下本文和大家分享一下

IoT-Home-Guard:一款可检测物联网设备中恶意行为的工具

本文介绍一款名叫IoT-Home-Guard的安全检测工具,广大研究人员可使用该工具来检测物联网设备中的恶意行为。IoT-Home-GuardIoT-Home-Guard这款软件不仅可以帮助用户发现智能家居设备

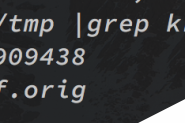

Linux 服务器挖矿事件跟踪与修复建议

根据对近期入侵事件排查,大约80%为公有云挖矿事件。而且目前挖矿软件会集中在公有云物理机、GPU主机以及高CPU的云主机上,最终导致公有云底层物理机资源分配紧张,影响到营收。在此

Windows漏洞利用技巧:滥用用户模式调试器

最近,我一直在研究如何为NtObjectManager添加本地用户模式调试器支持。每当我添加一个新功能时,我都必须进行一些研究和逆向工程工作,以更好的理解其具体的工作方式。在这种情况下

一步步绕过Windows域中的防火墙获取支付卡敏感数据

在本文中我将详细介绍如何绕过防火墙,进入CDE(持卡人数据环境,代表存储、处理和传输支付卡敏感数据的计算机环境),最终提取信用卡数据。一般来说,如果你要存储、传输或处理

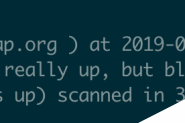

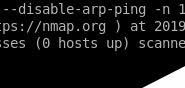

Nmap在VMware NAT网络下探测主机存活误报的分析

起因昨天,在某安全交流群,看到关于Nmap扫描的讨论,对一个段做主机存活扫描,发现主机全部存活。扫描源主机是安装在虚拟机上的Kali,网络连接为NAT模式,使用-sP参数对192 168 0

一文彻底搞懂安卓WebView白名单校验

近两年公司端侧发现的漏洞很大一部分都出在WebView白名单上,针对这类漏洞安全编码团队也组织过多次培训,但是这种漏洞还是屡见不鲜。下面本人就结合产品中容易出现问题的地方,用实

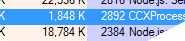

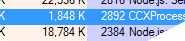

渗透测试中的Node.js——Downloader的实现

Node js是一个基于Chrome V8引擎的JavaScript运行环境,使用了一个事件驱动、非阻塞式I O的模型,使其轻量又高效。我最近在一篇文章中学到了利用Node js绕过主动防御的技巧,于是对

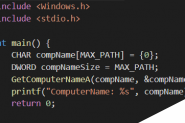

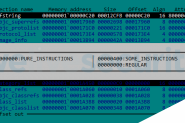

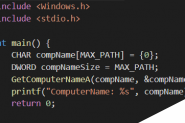

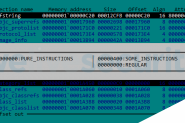

Windows x86 Shellcode开发:寻找Kernel32.dll地址

针对一个已经学习了Linux Shellcode开发,并开始在Windows上尝试的研究人员来说,这一过程可能要比想象的更加艰难。Windows内核与Linux完全不同。尽管如此,但Linux内核要比Window

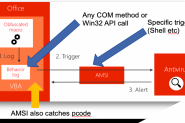

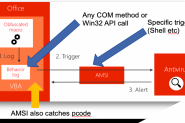

如何绕过AMSI for VBA

在本文中,我们将为读者详细介绍用于审查VBA恶意代码的AMSI安全机制在设计方面存在的缺陷,以及攻击者是如何利用这些缺陷来绕过该防御机制的。请注意,本文中的示例代码只应作为概念

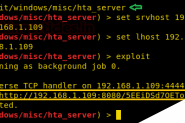

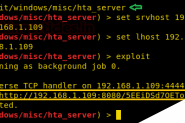

利用Windows one-liner获取反向Shell

本文内容非常有助于那些参加CTF的人,因为今天我们将讨论Windows One-Liner,即使用PowerShell或rundll32等恶意命令来获取Windows系统的反向shell。通常,在滥用HTTP服务或其他程序

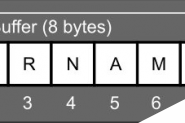

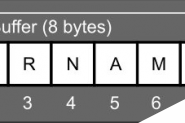

缓冲区溢出实战教程系列(一):第一个缓冲区溢出小程序

在安全圈里我们会经常听到或用到一些0day漏洞,在印象里我们都觉的只有真正的大神才能挖掘到这样的漏洞,事实也的确如此。不过也不要被吓到,其实大部分的0day是缓冲区溢出漏洞演化

近五年重大勒索软件攻击事件盘点

恶意软件已存在多年。1991年,一位生物学家曾通过邮件向其他艾滋病研究人员传播PC Cyborg,这便是有史以来的第一个勒索软件。在00年左右,Archiveus则是第一个使用加密的勒索软件,

PTAA:一款功能强大的紫队自动化渗透测试工具

为了评估安全检测与事件响应能力,我们正在尝试寻找一种自动化模拟对手攻击策略的方式。通过研究,我们设计出了MITRE ATT&CK™ TTPs,并以Metasploit Framework的模块形式呈

缓冲区溢出实战教程系列(三):利用OllyDbg了解程序运行机制

想要进行缓冲区溢出的分析与利用,当然就要懂得程序运行的机制。今天我们就用动态分析神器ollydbg来了解一下在windows下程序是如何运行的。戳这里看之前发布的文章:缓冲区溢出实战

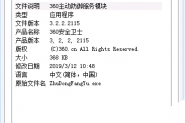

“银行提款机”变种病毒分析报告

移动平台的黑产威胁一直是我们的研究对象,2018年4月我们在《银行提款机惊现病毒:绕过杀毒软件达到牟利目的》报告中揭露病毒技术,运作流程及感染数百万用户情况,用户不小心安装并

缓冲区溢出实战教程系列(二):dev c++编译汇编代码

小伙伴们对我上一篇文章的反应完全出乎了我的意料,感谢大家对我的支持和认可。接下来我会精心的把这一系列课程设计好,尽量详细的展示给大家。上篇文章我列举了一个缓冲区溢出的小

Stop勒索病毒变种加密机制分析,部分情况下可解密恢复

一、概述近日,腾讯御见威胁情报中心监测到,stop勒索病毒变种(后缀 raldug)在国内有部分感染。分析发现,该版本病毒相比较于18年11月份开始活跃的DATAWAIT版本,在加密算法和病毒

当心穿VB马甲的新型勒索病毒Tater

一、行为概述 近日,深信服安全团队收到客户反馈,其服务器遭到勒索病毒攻击,所有文件数据被加密,加密后缀名为 tater。此次攻击的为一种新型的勒索病毒,除了豁免少数几个系统文

门罗币挖矿+远控木马样本分析

近日,威胁情报小组在对可疑下载类样本进行分析时,发现一起门罗币挖矿+木马的双功能样本。该样本会在执行挖矿的同时,通过C2配置文件,到指定站点下载具有远控功能的样本,获取受害

对最近热销的新型间谍软件Baldr的分析

Malwarebytes安全实验室观察到,在过去几个月的时间里,间谍软件无论是在活动频率上还是出新的数量上都有所增长。间谍软件不像银行木马那样,需要被动等待受害者登录银行网站,它们

OceanLotus macOS恶意软件更新

2019年3月初,有一款来自OceanLotus的攻击macOS的恶意软件被上传到VirusTotal。研究人员分析发现该后门可执行文件与之前的macOS变种有相同的特征,但是其结构发生了变化,所以检测起