浅谈Cisco ASA应用NAT-:努力变好

2019年05月07日

原文

- NAT的类型

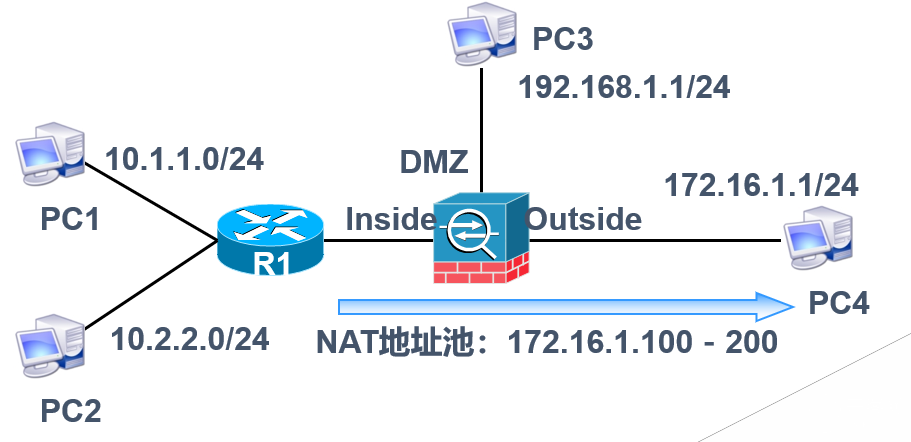

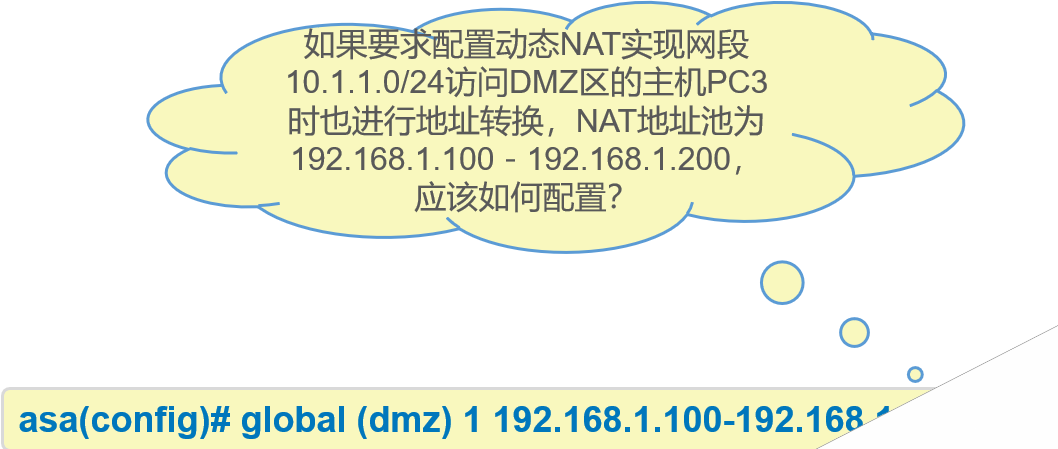

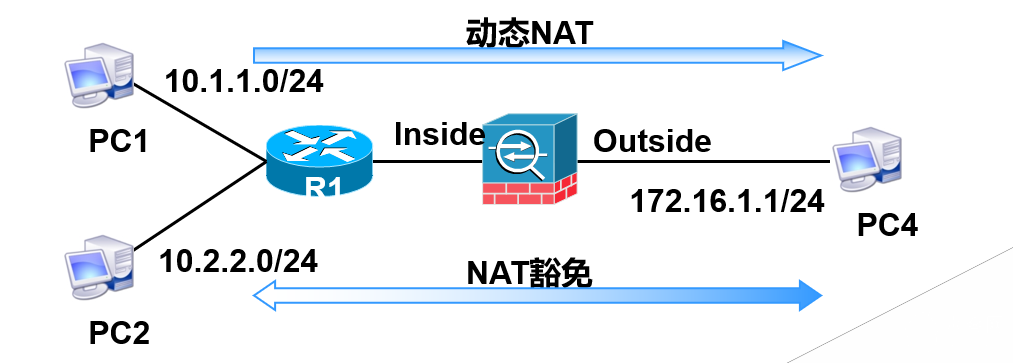

ASA上的NAT配置相对路由器来说要复杂一些,ASA上的NAT有动态NAT,动态PAT,静态NAT和静态PAT四种类型 - 动态NAT:多对多的转换,将多个私网映射到多个公网

- 动态 PAT:多对一的转换,将多个私网映射到一个公网地址,使用比较广泛

- 静态NAT:一对一的转换将一个私网映射到另一个公网地址,隐藏内部地址

- 静态PAT:一对一的转换,将一个IP地址和端口映射到另一个IP地址和端口,发布内部服务器

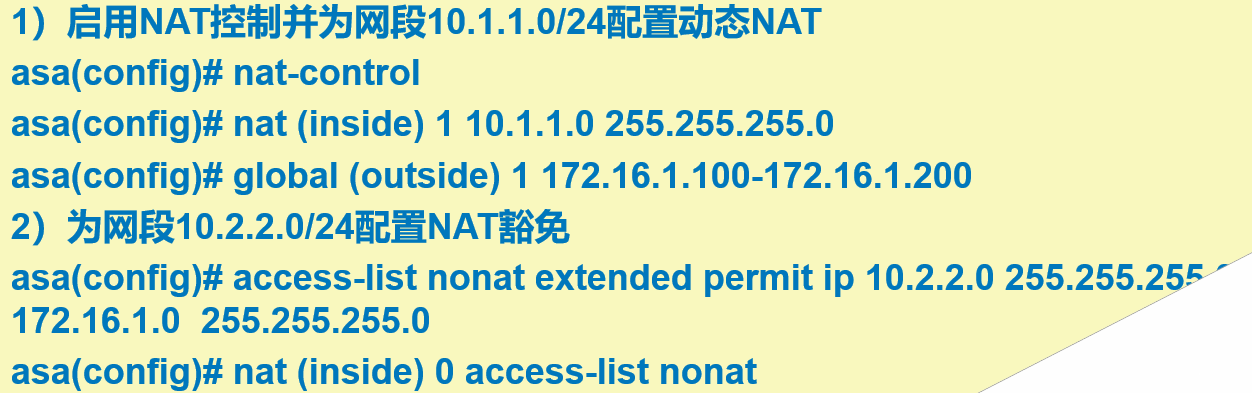

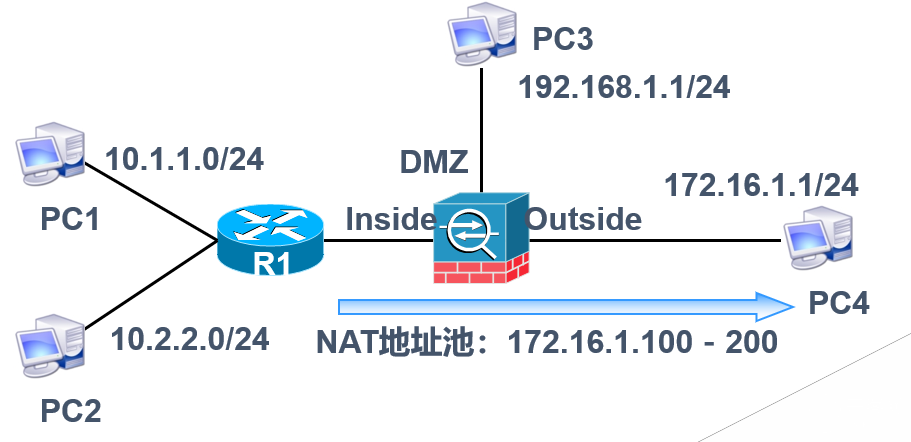

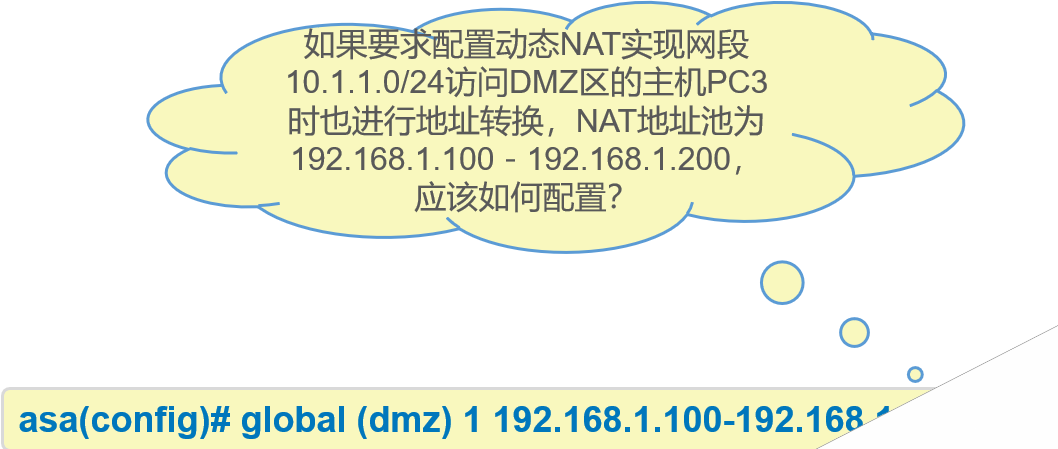

- 简单配置动态NAT

1)指定需要进行地址转换的网段

ASA(config)#nat (inside) 1 10.1.1.0 255.255.255.0

2)定义全局地址池

ASA(config)#global (outside) 1 172.16.1.100-172.16.1.200

3)使用show xlate detail查看NAT转换表(i表示动态NAT)

ASA#show xlate detail

4)清空地址转换列表

ASA(config)#clear xlate detail

5)inside区域内的所有网段实施动态NAT

ASA(config)#nat (inside) 100 - 简单配置动态PAT

1)配置基于IP地址的PAT

ASA(config)#nat (inside) 1 10.1.1.0 255.255.255.0

ASA(config)#global (outside) 1 172.16.1.200

2)配置基于接口的PAT

ASA(config)#nat (inside) 1 0 0 转换内部的任何网络

ASA(config)#global (outside) 1 interface 将内部网络映射到外部接口上

3)使用show xlate detail命令查看xlate表(flags ri表示使用的动态PAT)

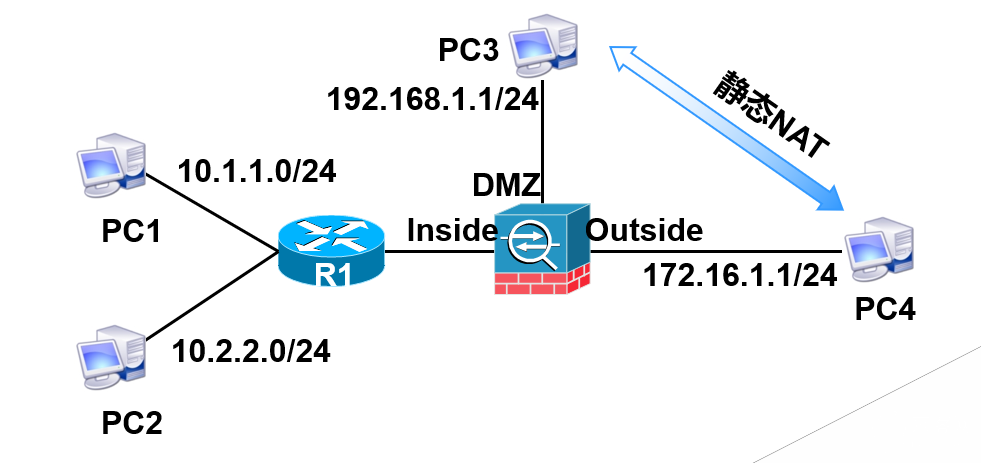

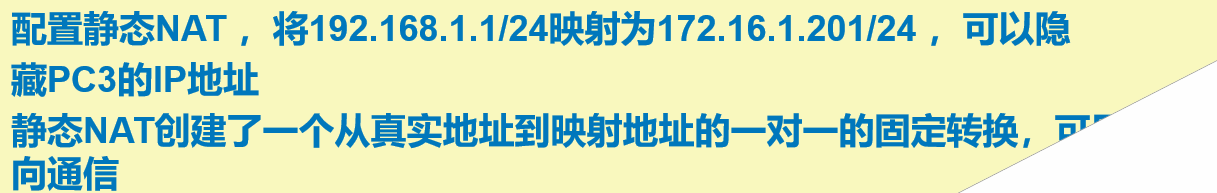

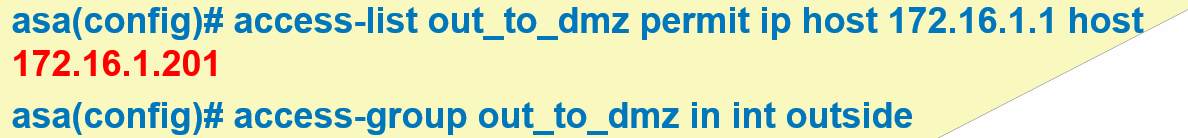

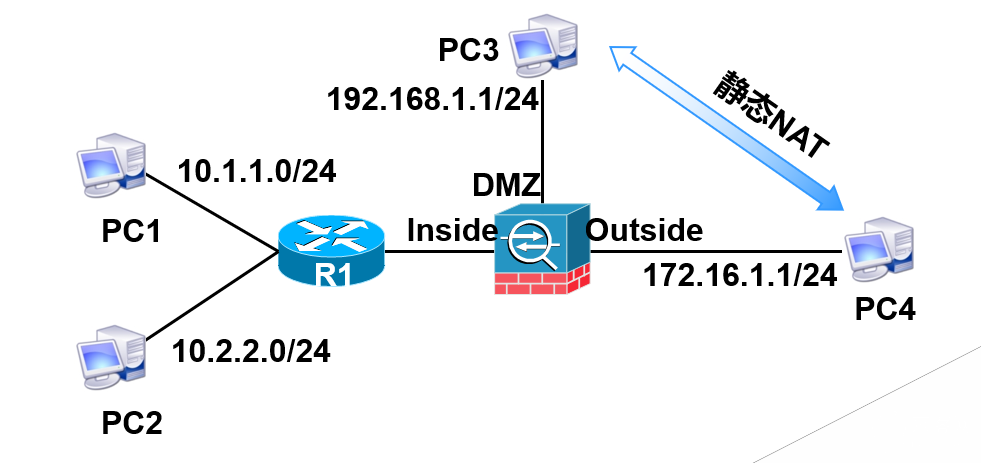

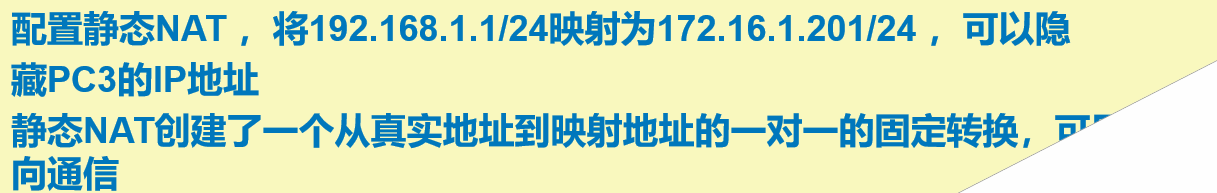

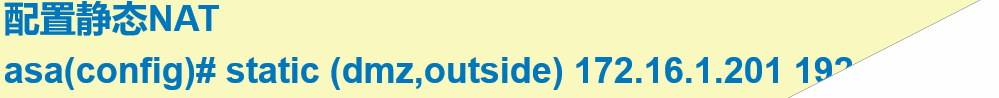

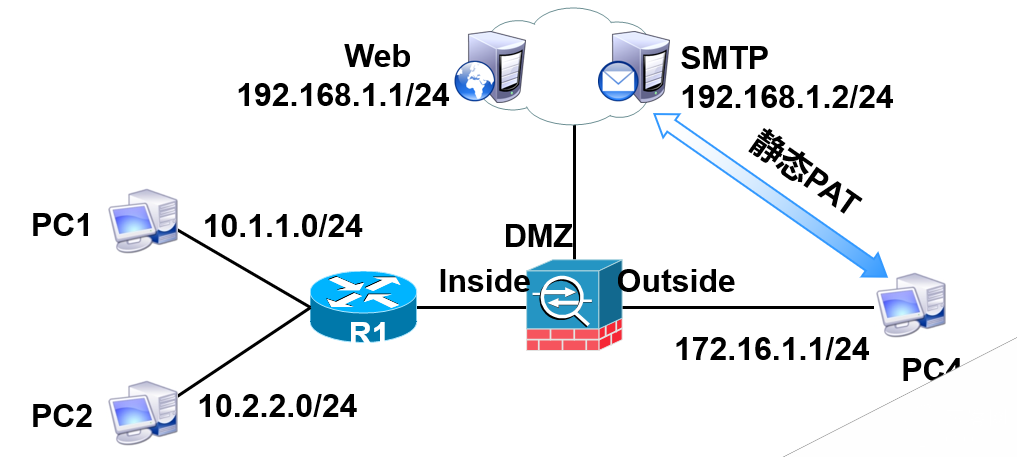

ASA#show xlate detail - 简单配置静态NAT

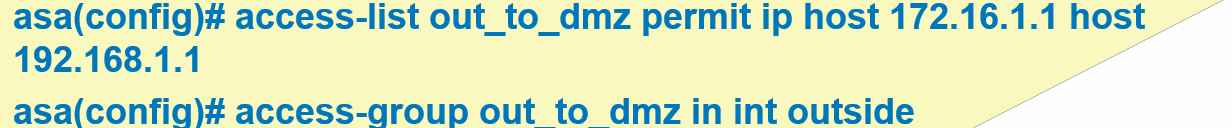

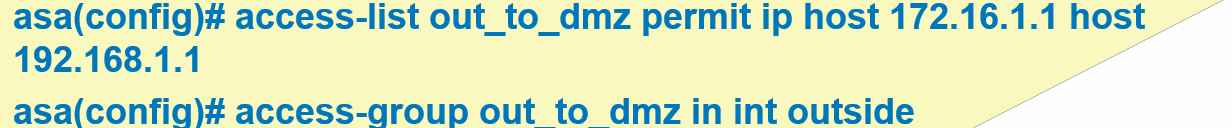

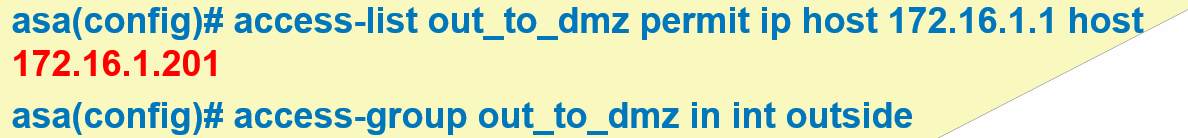

DMZ内的主机PC3默认可以访问outside区域内的主机PC4,而主机PC4要访问主机PC3,需要配置ACL

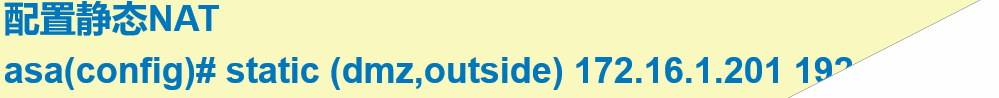

- 配置静态NAT

- 配置ACL

- 使用show xlate detail命令查看xlate表(flags s表示静态NAT)

ASA#show xlate detail

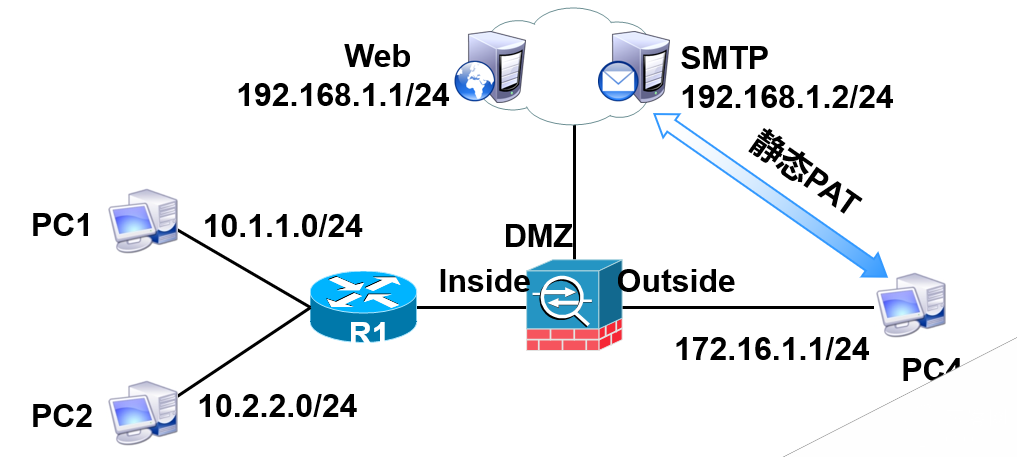

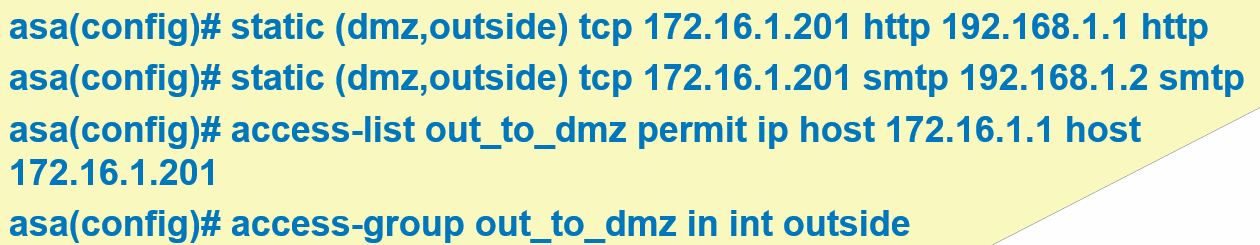

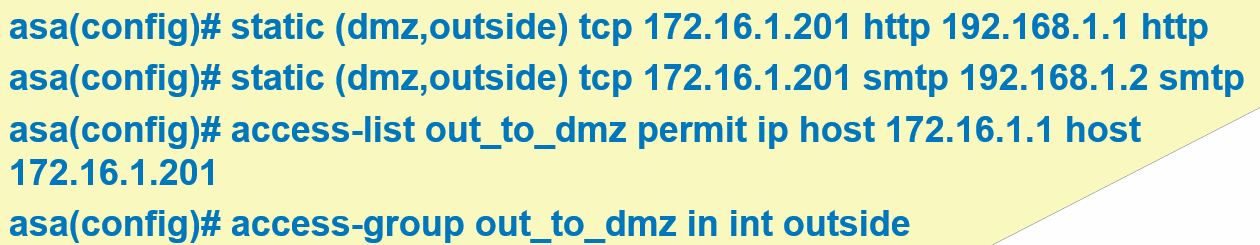

DMZ有web和smtp服务器,要求使用一个单一的映射地址172.16.1.201提供不同的服务 - 简单配置PAT

- 使用show xlate detail命令查看xlate表(flags sr表示静态PAT)

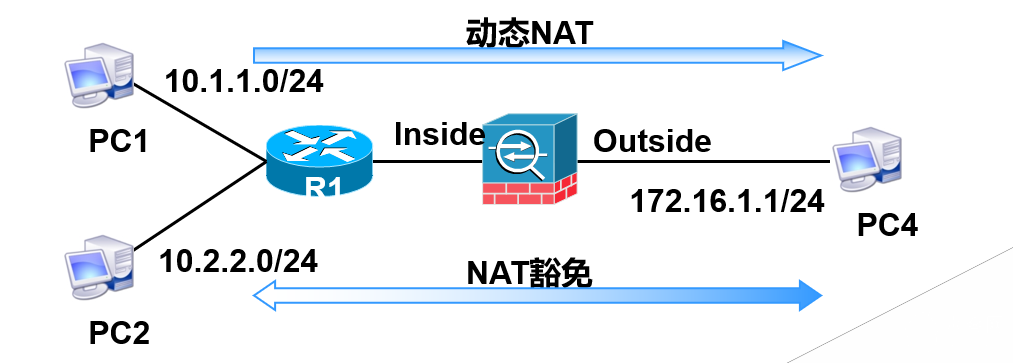

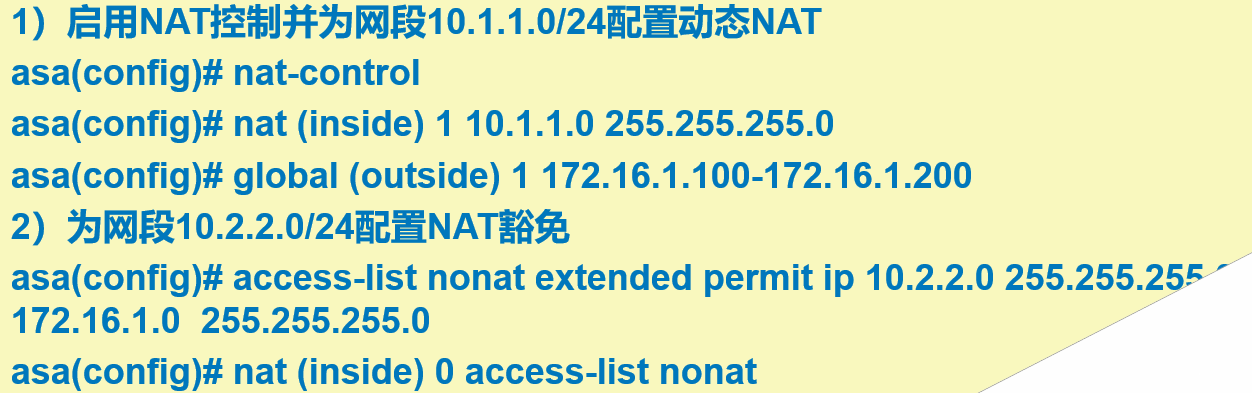

ASA(config)#show xlate detail - NAT控制与NAT豁免

- 禁用NAT控制

no nat-control - 启用NAT控制

nat-control

*简单配置 NAT豁免

- NAT豁免允许双向通信